In Kundengesprächen werden vielmals wesentliche Aspekte für die Entwicklung von maßgeschneiderten Sicherheitsanlagen diskutiert und geplant. Thomas Hermes beantwortet in seinen Ausführungen typische Fragen, die jedem Entscheidungsträger nützliche Informationen liefern können.

Wie unterscheidet sich eine Videolösung für die Perimetersicherung von einem anderen Videosicherheitssystem?

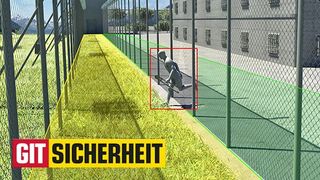

Die Videotechnik kann in der Perimetersicherung an zwei Stellen eingesetzt werden: In der Detektion und auch in der Verifikation. In der Detektion bietet die Videoanalyse eine hervorragende Möglichkeit, Personen oder andere Objekte, die sich dem Perimeter nähern oder ihn überwinden, zu erkennen.

Jedes detektierte Ereignis am Perimeter muss mit einem Videosicherheitssystem verifiziert werden. Die Schnittstelle zwischen der Detektion und der Verifikation ist daher von sehr großer Bedeutung. Denn auch nach der Detektion kommt dem Videosicherheitssystem eine wichtige Rolle zu, da es den Täter bzw. den Eindringling auf seinem Weg innerhalb des Geländes verfolgt und seine Bewegungsspur auf dem Lageplan aufzeichnet. Auch hierfür ist eine enge Zusammenarbeit zwischen Detektionssystem und Videosicherheitssystem entscheidend.

Was ist bezüglich IT-Sicherheit und Datenschutz zu beachten?

In einem Videosicherheitssystem müssen die IT-Sicherheit und der Datenschutz getrennt betrachtet werden. Die Vertraulichkeit und der Schutz von personenbezogenen Daten müssen bereits bei der Planung des Systems berücksichtigt werden: Welche Bilder werden aufgenommen und aufgezeichnet und wer hat Zugriff auf diese Bildinformationen.

Im Bereich der IT-Sicherheit steht der Schutz des IT-Systems im Vordergrund, so z.B. die Unveränderbarkeit der Daten im System und die Verfügbarkeit des Systems. Zum Schutz gegen unberechtigte Benutzung oder Sabotage haben sich die verschlüsselte Übertragung und die zertifikatsbasierte Authentifizierung der Komponenten bewährt.

Dabei sollte auch sichergestellt werden, dass die Anlage nicht nur bei der Installation sicher ist, sondern auch im kompletten Betriebszeitraum. So muss auch über einen Zeitraum von 10 Jahren die Firmware auf einem aktuellen Stand gehalten und die IT-Sicherheit an die aktuellen Anforderungen angepasst werden. Zu beachten ist daher, inwieweit Sicherheits-Updates für die eingesetzte Technik und für die Software für diese Zeiträume verfügbar sind.

Worauf ist bei der Auswahl von Überwachungskameras unbedingt zu achten?

Die zum Einsatz kommenden Überwachungskameras sollten nach den Abbildungsmaßstäben, wie sie in der DIN EN 62676-4 benannt sind, ausgewählt werden. Dabei ist das jeweilige Schutzziel des Videosicherheitssystems und des Perimeter-Sicherheitssystems zu beachten. Hier ist es hilfreich, die Anwendungsnorm DIN VDE V 0826-20 heranzuziehen.

Neben den bereits beschriebenen IT-Sicherheitsanforderungen ist zu entscheiden, ob eine farbgetreue Identifikation des Täters erforderlich ist oder ob eine Wärmebildsignatur ausreicht. Dies ist eine der zentralen Fragen bei der Auswahl der Kameratechnik.